ゼロトラストが重要視されている今日では、社内は許可、社外は拒否というだけではセキュリティが不十分です。

また、コロナ禍でリモートワークを推進する場合、VPNで社内に接続してからOffice 365へアクセスすると帯域が心配ですので、社内を経由せず直接インターネットからアクセス出来るのが望ましいです。

また、リモートワークで利用するPCを会社から支給していない場合、アクセス出来る個人PCを制限することも必要です。

そこで今回はIntuneに準拠済みのデバイスのみを許可する条件付きアクセスを作成します。

1.Intuneへの準拠

コンプライアンスポリシーでデバイスをIntuneに準拠させるには下記を参照してください。

参考:コンプライアンスポリシーでWindowsデバイスをIntuneに準拠させる

また、個人PCを利用するなど、Intuneへのデバイス登録制限をしたい場合は下記を参照してください。

2.条件付きアクセスポリシーの作成

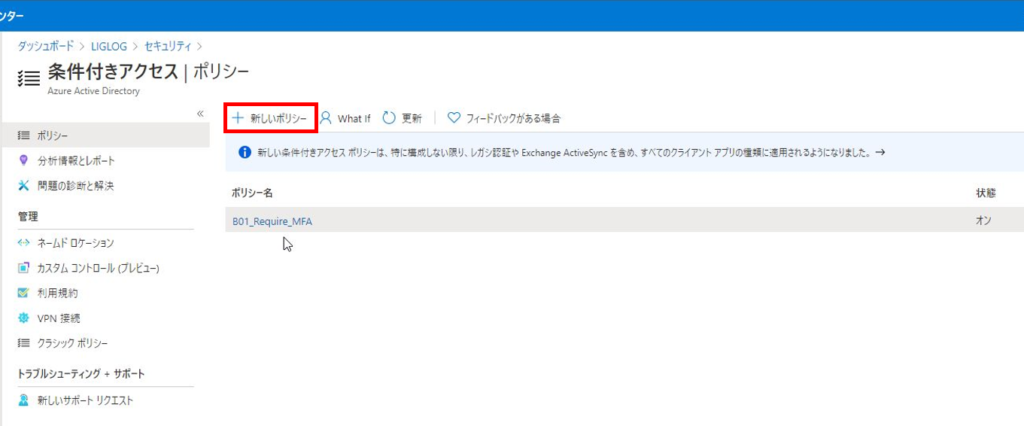

1.Azure ポータルで「Azure Active Directory」-「セキュリティ」-「条件付きアクセス」を開きます。

2.「新しいポリシー」をクリックします。

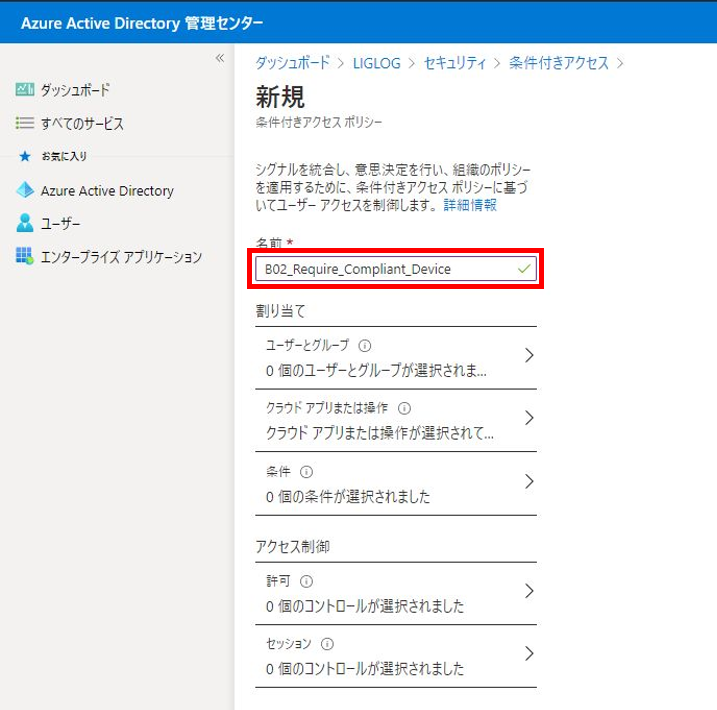

3.ポリシー作成画面で、任意の名前を入力します。

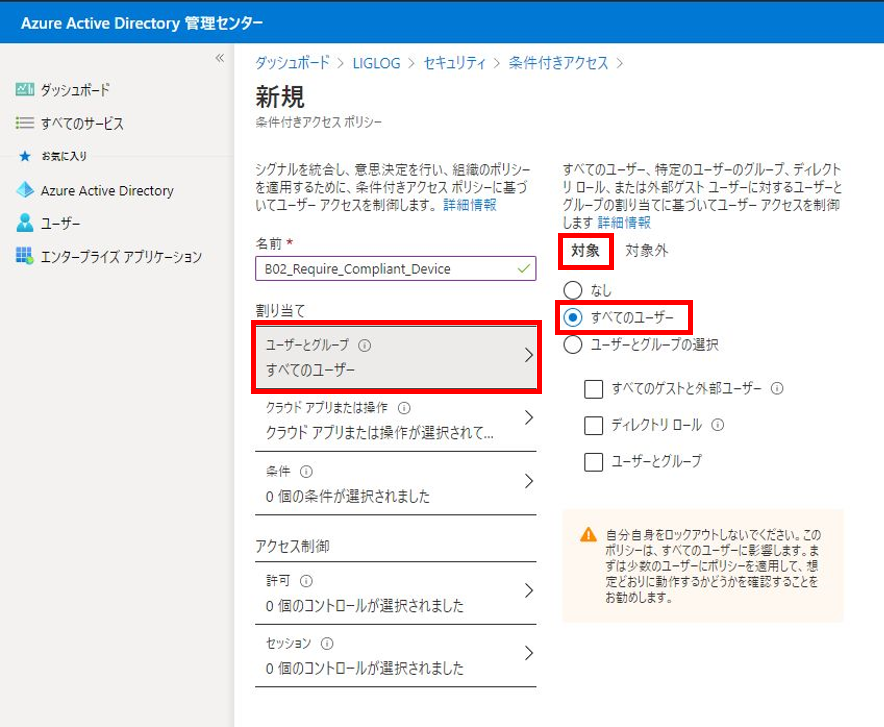

4.「ユーザーとグループ」を選択し、「対象」にすべてのユーザーを指定します。

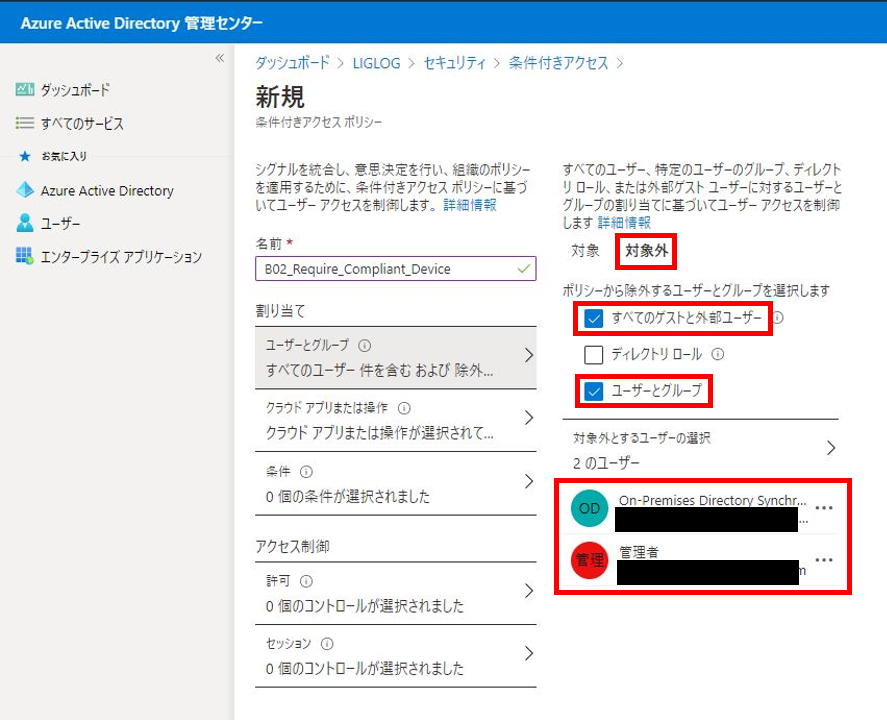

5.「対象外」に緊急アクセス用管理者アカウント(Break Glass Account)とAADC同期用アカウントを指定します。

Break Glass Accountについては下記を参照してください。

また、準拠済みデバイスを用意出来ない場合は「すべてのゲストと外部ユーザー」を指定します。

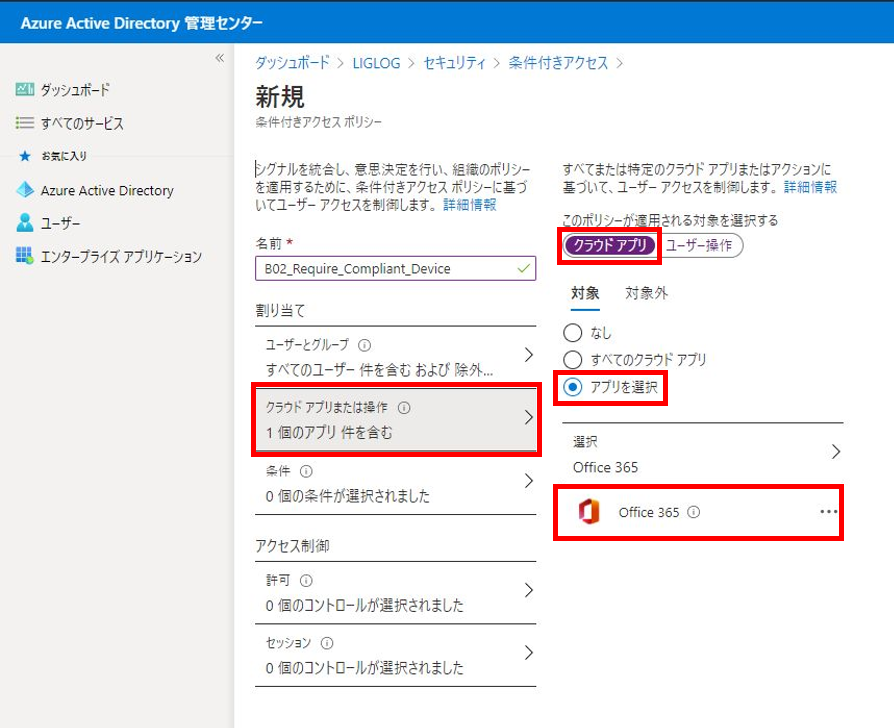

6.「クラウドアプリまたは操作」を選択し、「Office 365」を指定します。

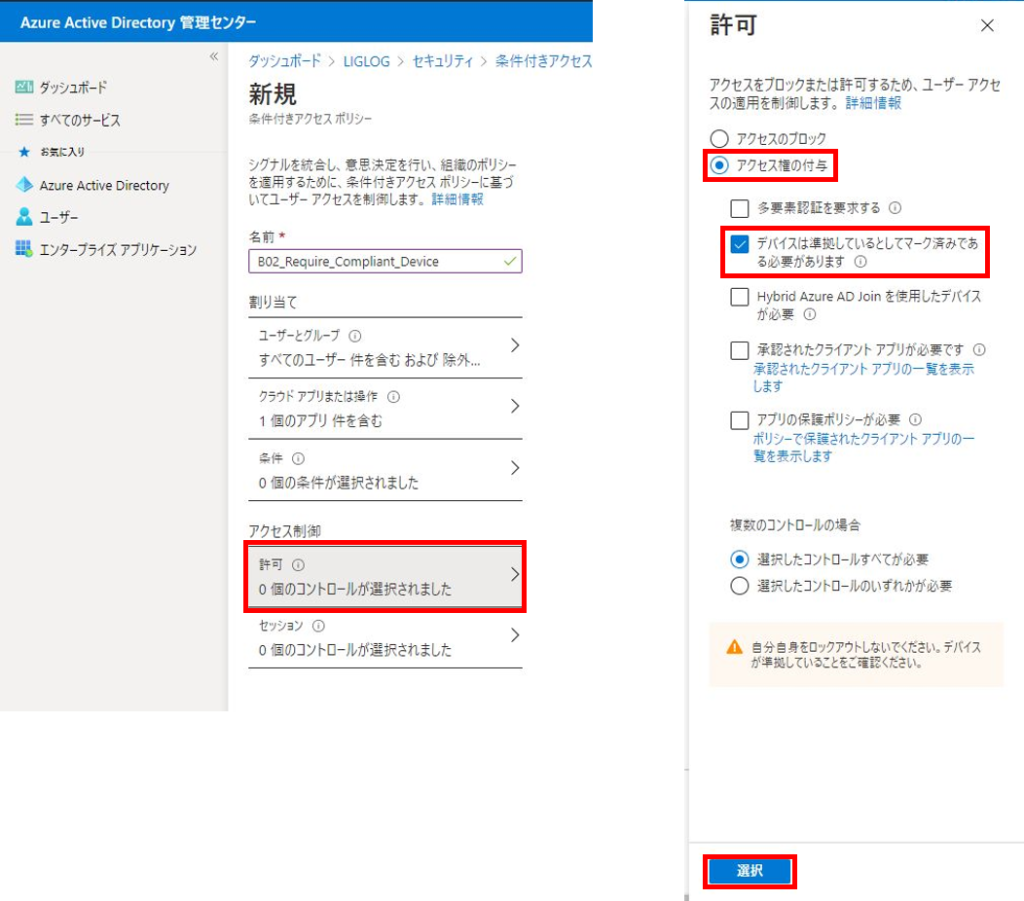

7.「許可」を選択し、画面右側に表示される設定で「デバイスは準拠しているとしてマーク済みである必要があります」にチェックを入れ、「選択」をクリックします。

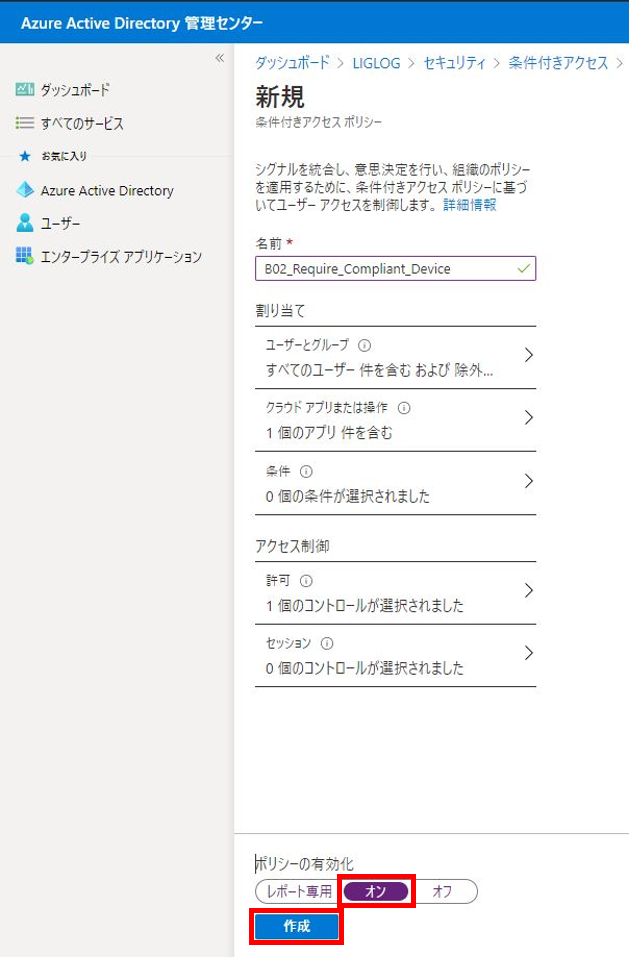

8.設定が完了したら、「ポリシーの有効化」で「オン」を選択し、「作成」をクリックします。

これでIntuneに準拠しているデバイスからのみアクセスを許可することが出来ます。

コメント