USBメモリの使用は情報漏洩やマルウェア感染のリスクがあるため、企業のPCでは利用を制限した方が望ましいです。

しかし、業務上どうしてもUSBメモリが必要になる場合もあります。

そのため、今回は下記の2パターンで制御する方法を紹介します。

- 全てのUSBメモリを禁止

- 企業で管理されている特定のUSBメモリのみ許可

1.全てのUSBメモリを禁止する

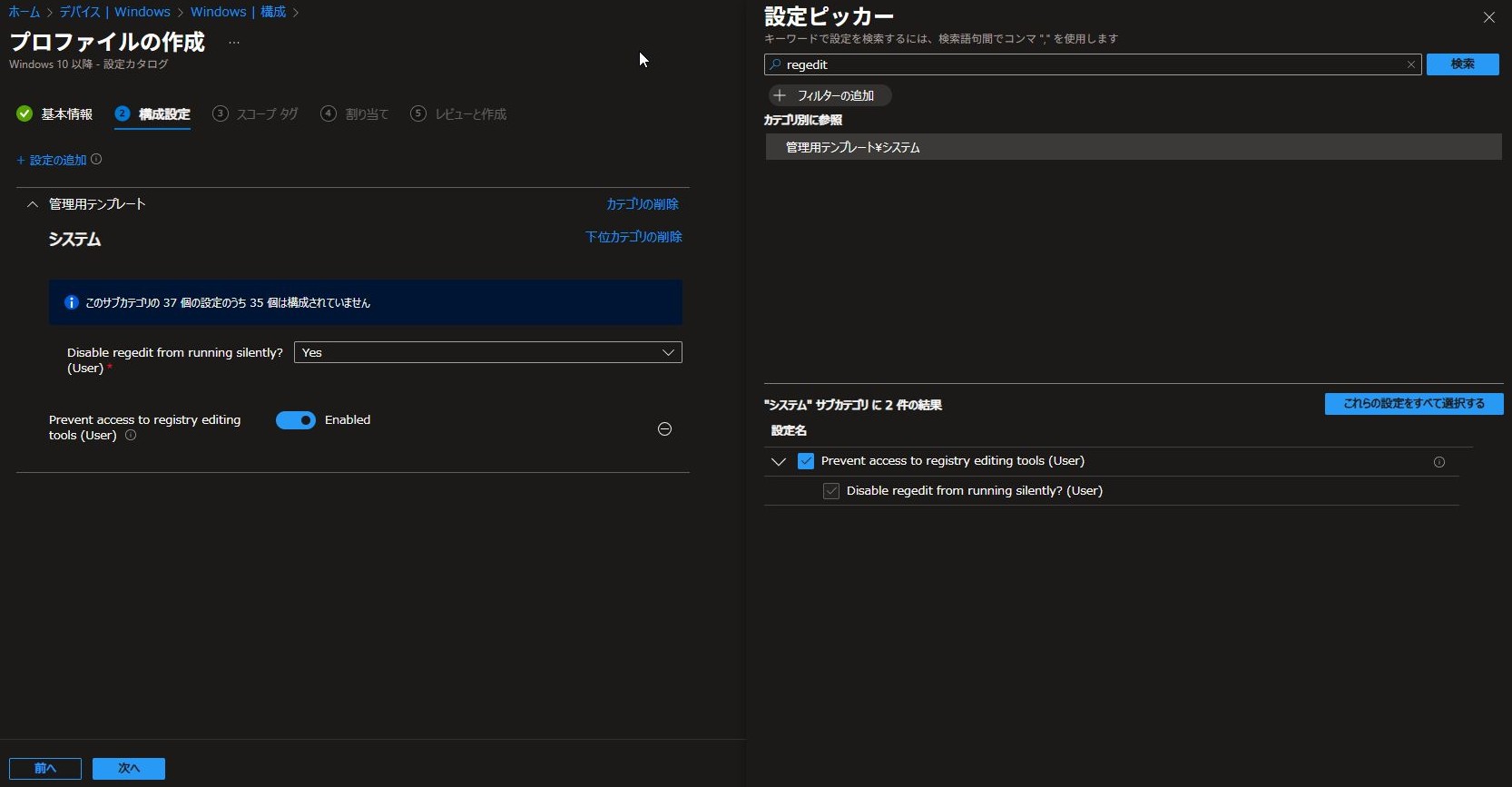

全てのUSBメモリの禁止は、Intuneの構成プロファイルで簡単に制御できます。

なお、USBメモリのドライバーのインストールを禁止するというポリシーがありますが、一度でも接続しドライバーがインストールされてしまうと効果が無いため、この方法は利用しません。

1.1.構成プロファイルの作成

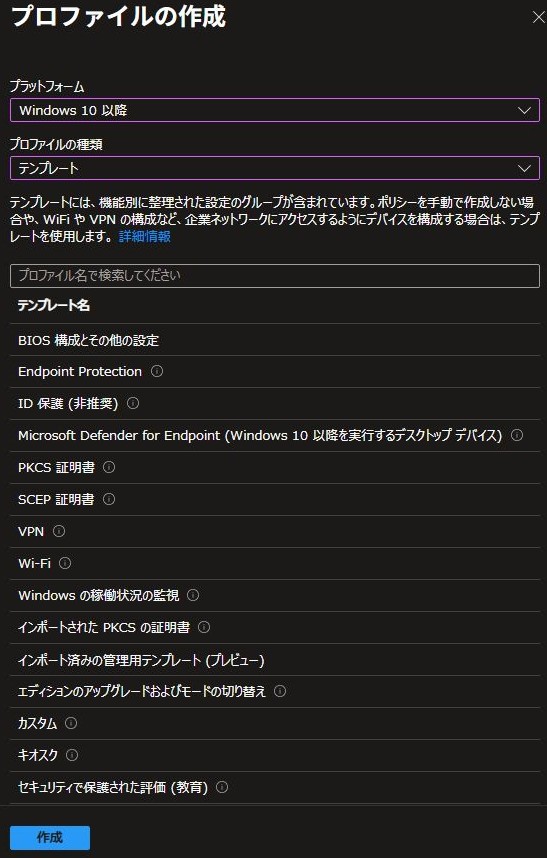

1.Intune管理センターを開き、構成プロファイルの新しいポリシーを作成します。

2.下記の通り設定し、「作成」をクリックします。

- プラットフォーム:Windows 10 以降

- プロファイルの種類:テンプレート

- テンプレート名:デバイスの制限

3.任意の名前を設定し、下記の通り設定します。

- リムーバブル記憶域:ブロック

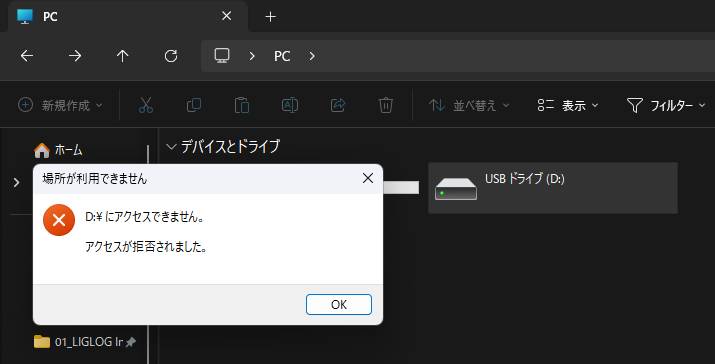

1.2.ポリシーの適用確認

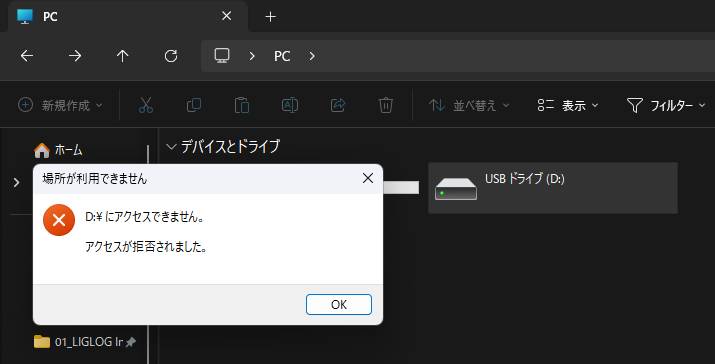

ポリシーが適用され、USBメモリの中身を見れないことを確認します。

2.特定のUSBメモリのみ許可する

特定のUSBメモリのみ許可するためには、Intuneの構成プロファイルでは制御できません。

そのため、Microsoft Defender for Endpointの機能を利用します。

許可するUSBメモリの情報にはハードウェアIDなども利用できますが、同型製品で重複する可能性があるため、今回は一意な値のシリアルナンバーを利用します。

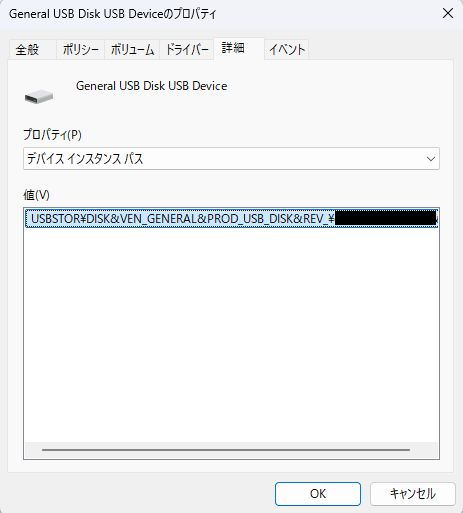

2.1.シリアルナンバーの確認

1.許可するUSBメモリをPCに接続し、デバイスマネージャーを開きます。

2.対象のUSBメモリのプロパティを開き、「詳細」-「デバイスインスタンスパス」の「USBSTOR\DISK~REV_\」より後ろの数字を確認します。

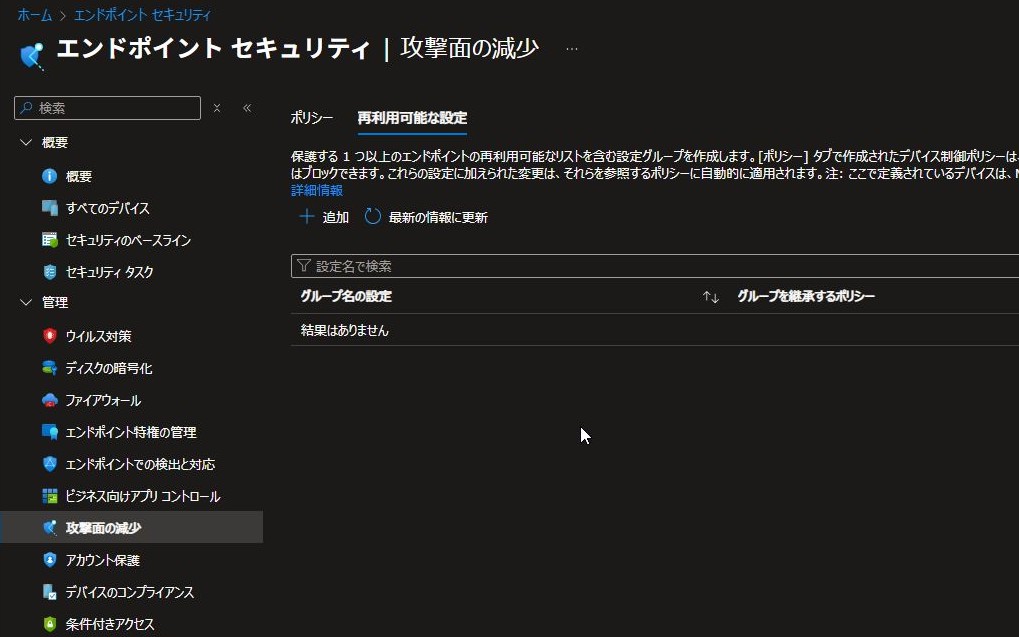

2.2.再利用可能な設定の追加(全てのUSBメモリ)

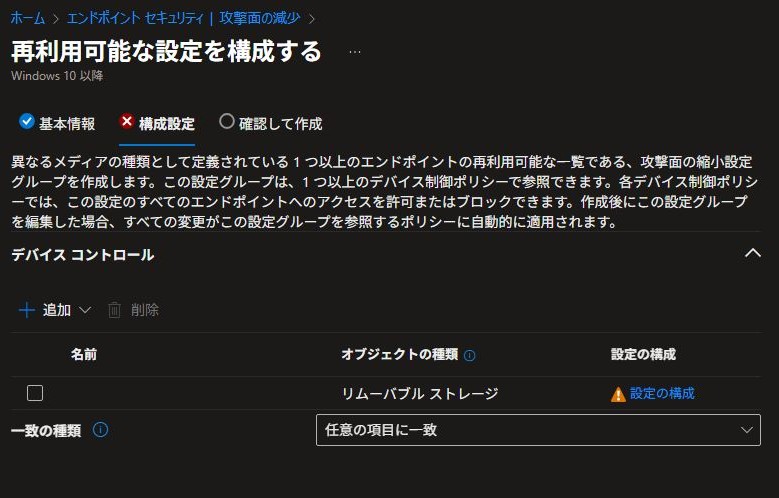

1.Intune管理センターを開き、「エンドポイントセキュリティ」-「攻撃面の減少」-「再利用可能な設定」の「追加」をクリックします。

2.任意の名前を設定し、「追加」-「リムーバブルストレージ」を選択、「設定の構成」をクリックします。

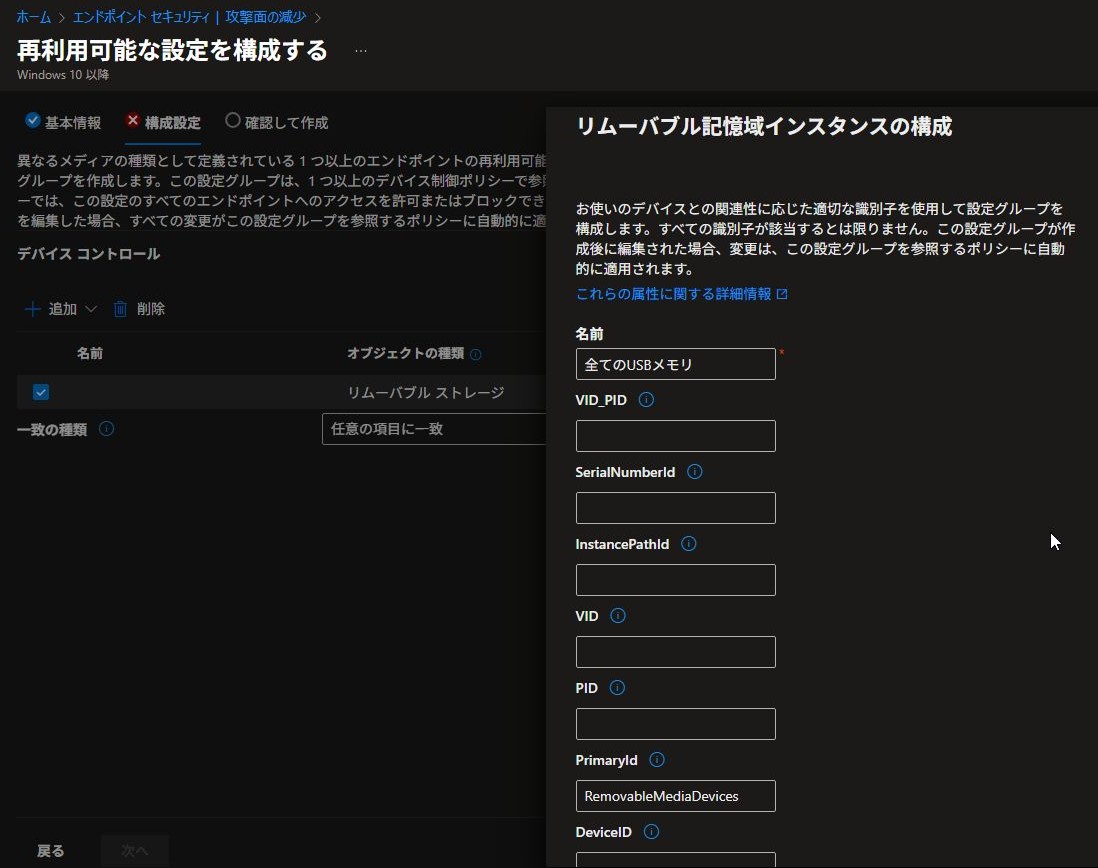

3.下記の通り設定します。

- 名前:任意の値

- PrimaryId:RemovableMediaDevices

2.3.再利用可能な設定の追加(許可USBメモリ)

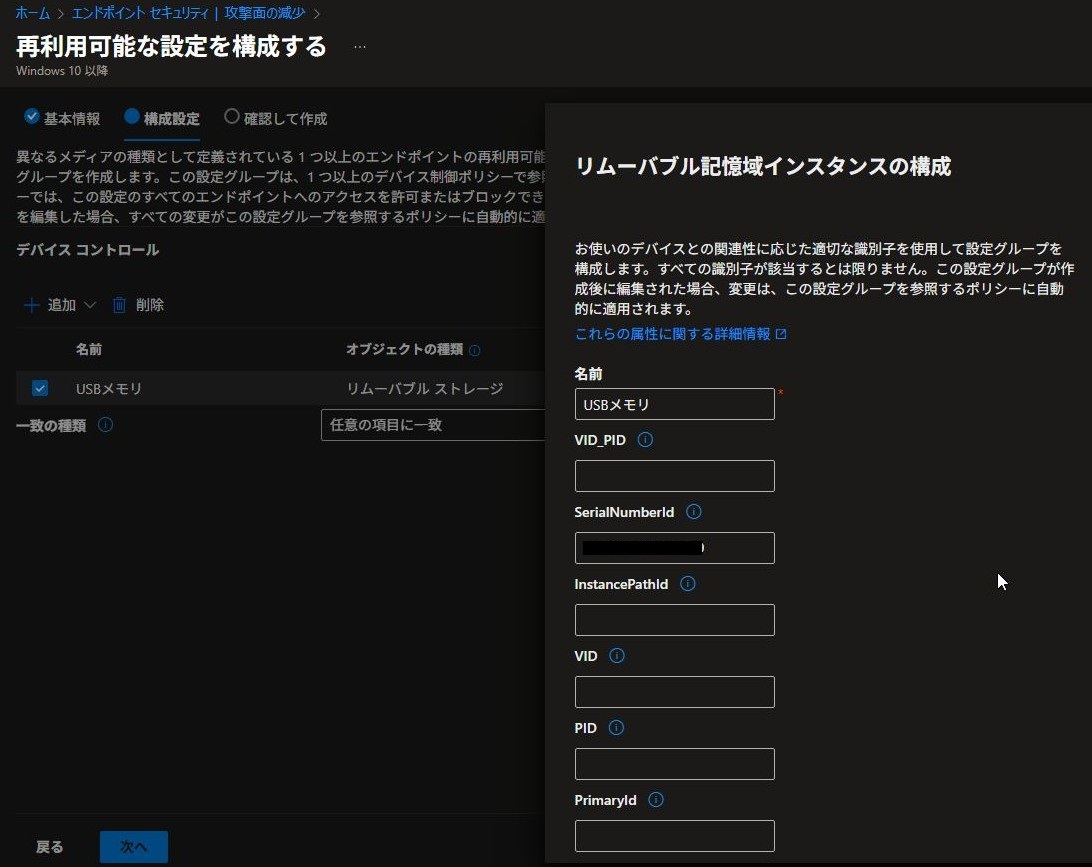

1.先程と同じように下記の通り設定します。

- 名前:任意の値

- SerialNumberId:<2.1で確認した値>

2.4.ポリシーの作成

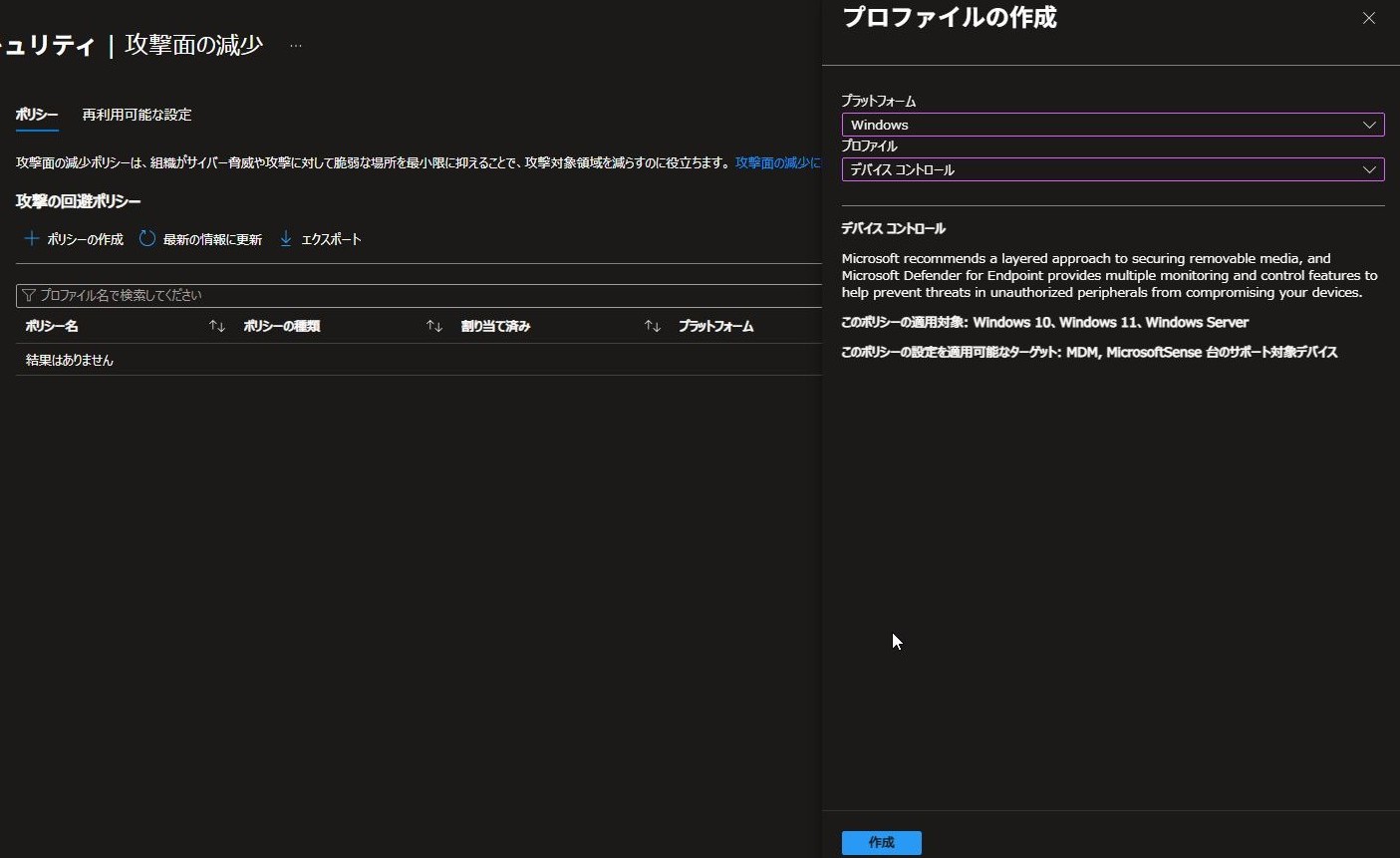

1.「攻撃面の減少」-「ポリシー」-「ポリシーの作成」で下記の通り設定し、「作成」をクリックします。

- プラットフォーム:Windows 10

- プロファイル:デバイスコントロール

2.「デバイスコントロール」-「追加」で下記の通り設定し、「インスタンス」をクリックします。

- 名前:任意の値

- 含まれるデバイス:<2.2の再利用可能な設定>

- 除外されたデバイス:<2.3の再利用可能な設定>

3.「アクセスの構成」で下記の通り設定します。

- 種類:拒否

- オプション:任意の値

- アクセスマスク:任意の値

※「アクセスマスク」によって書き込みや実行を禁止し、読み取りは許可するということも可能です

他の技術ブログでは、別途、許可USBメモリ用の許可ポリシーを作成するという情報もありますが、本ポリシーだけでも正常に動作します。

なお、規模によっては明示的に許可ルールを作成し、ポリシーを管理しやすくすることも重要です。

2.5.ポリシーの適用確認

ポリシーが適用され、USBメモリの中身を見れないことを確認します。

コメント