Microsoft Defender for Office 365は主にメールセキュリティに関する機能を提供します。

その中にフィッシングやランサムウェアなどの攻撃を疑似的に再現する攻撃シミュレーショントレーニングという機能があります。

今回はこの機能を利用してみます。

なお、ライセンスはMicrosoft 365 E5 または Microsoft Defender for Office 365 Plan 2が必要です。

1.シミュレーションの作成

1.Microsoft Defender管理センターを開き、「メールとコラボレーション」-「攻撃シミュレーショントレーニング」-「シミュレーション」-「シミュレーションの開始」をクリックします。

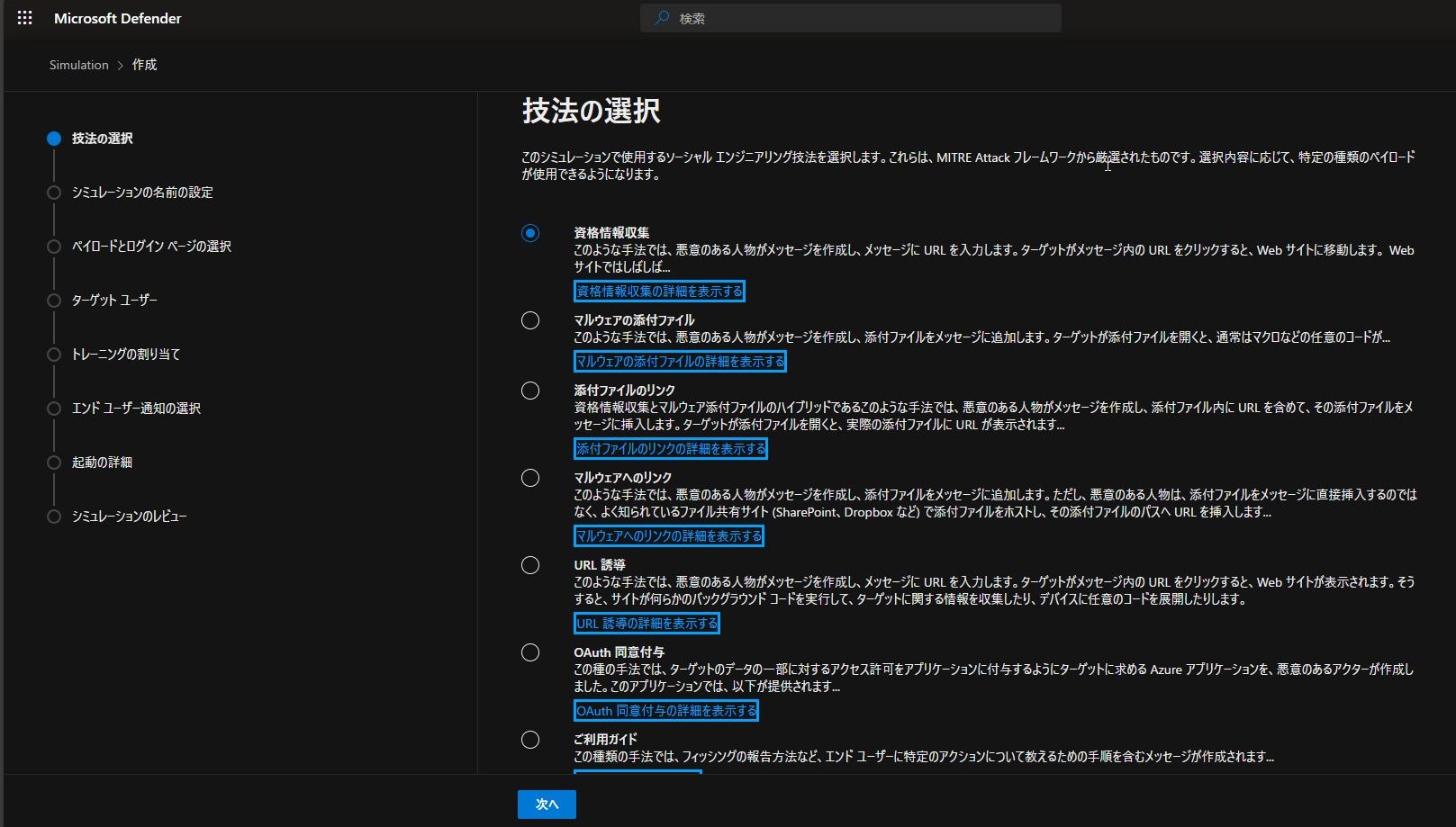

2.任意の技法を選択し、「次へ」をクリックします。

今回は「資格情報収集」を選択します。

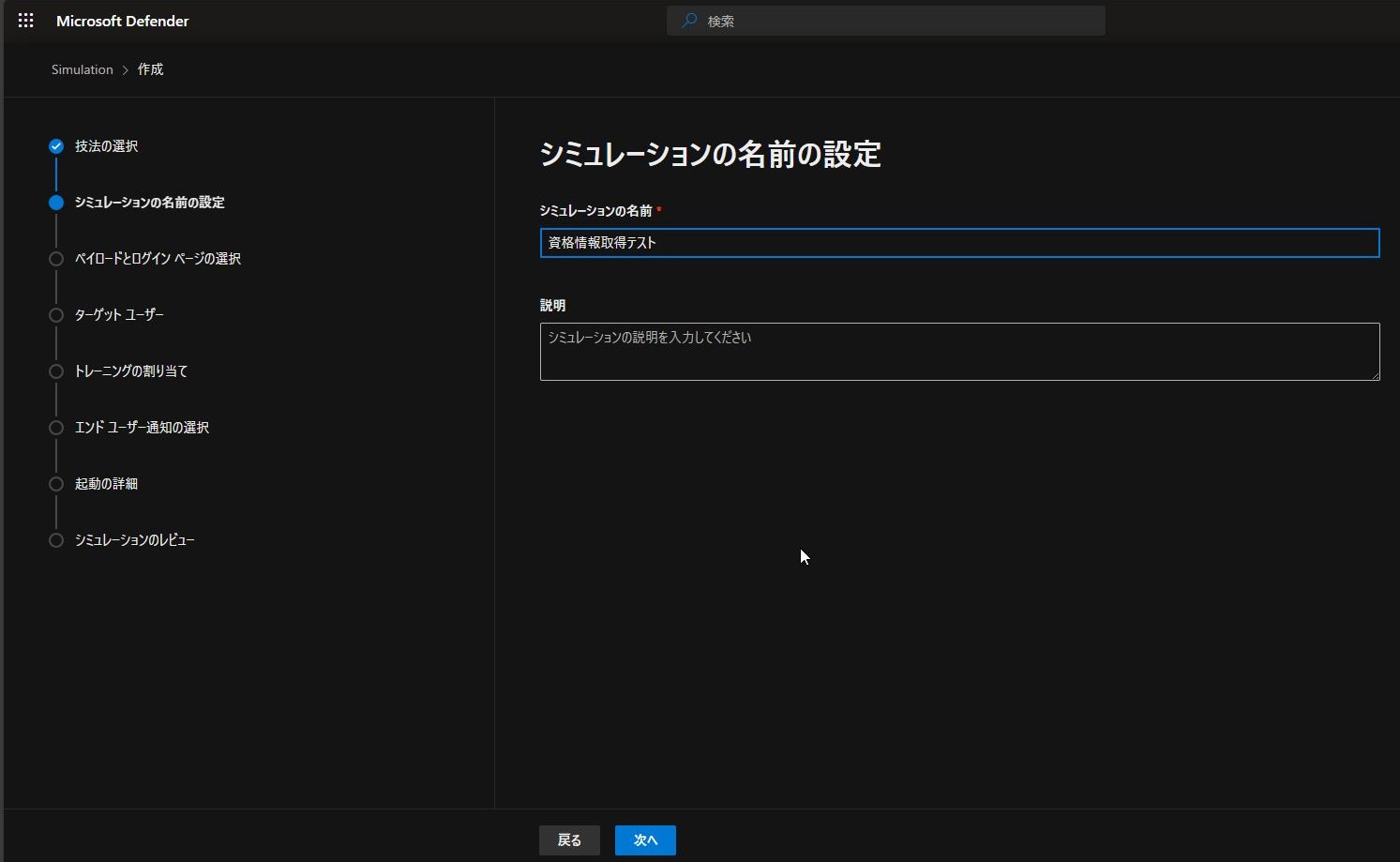

3.任意の名前を設定し、「次へ」をクリックします。

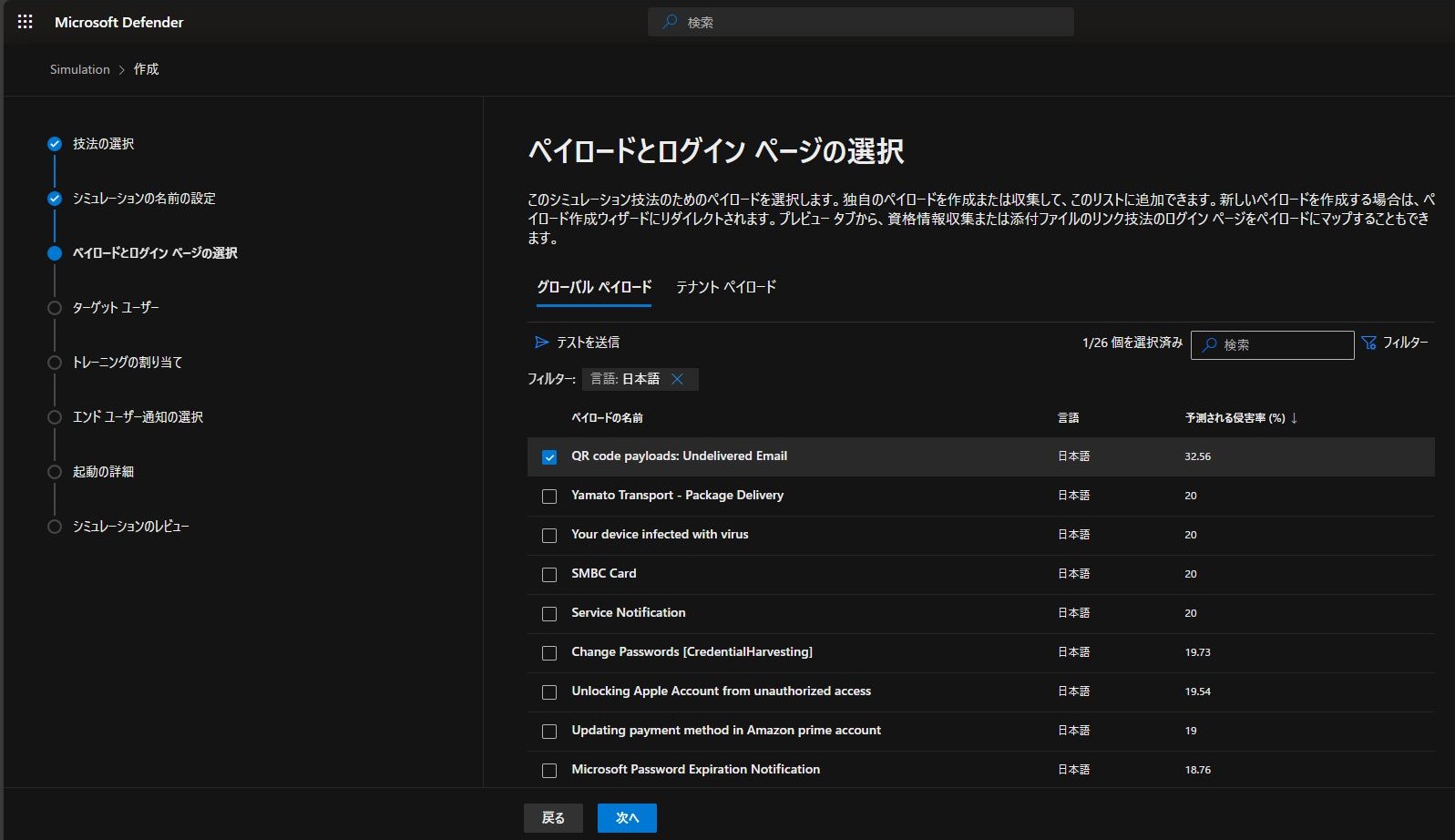

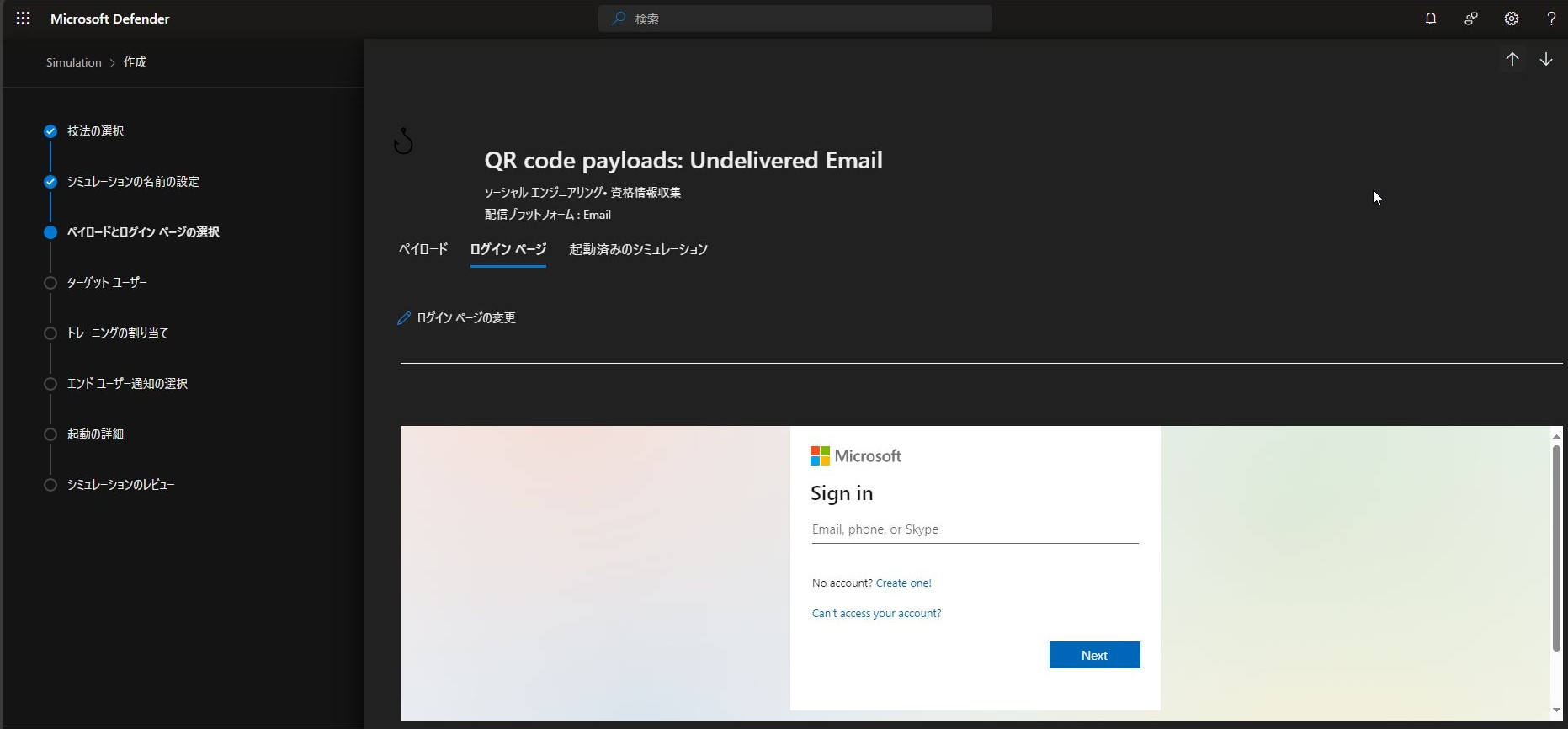

4.任意のペイロードを選択し、「次へ」をクリックします。

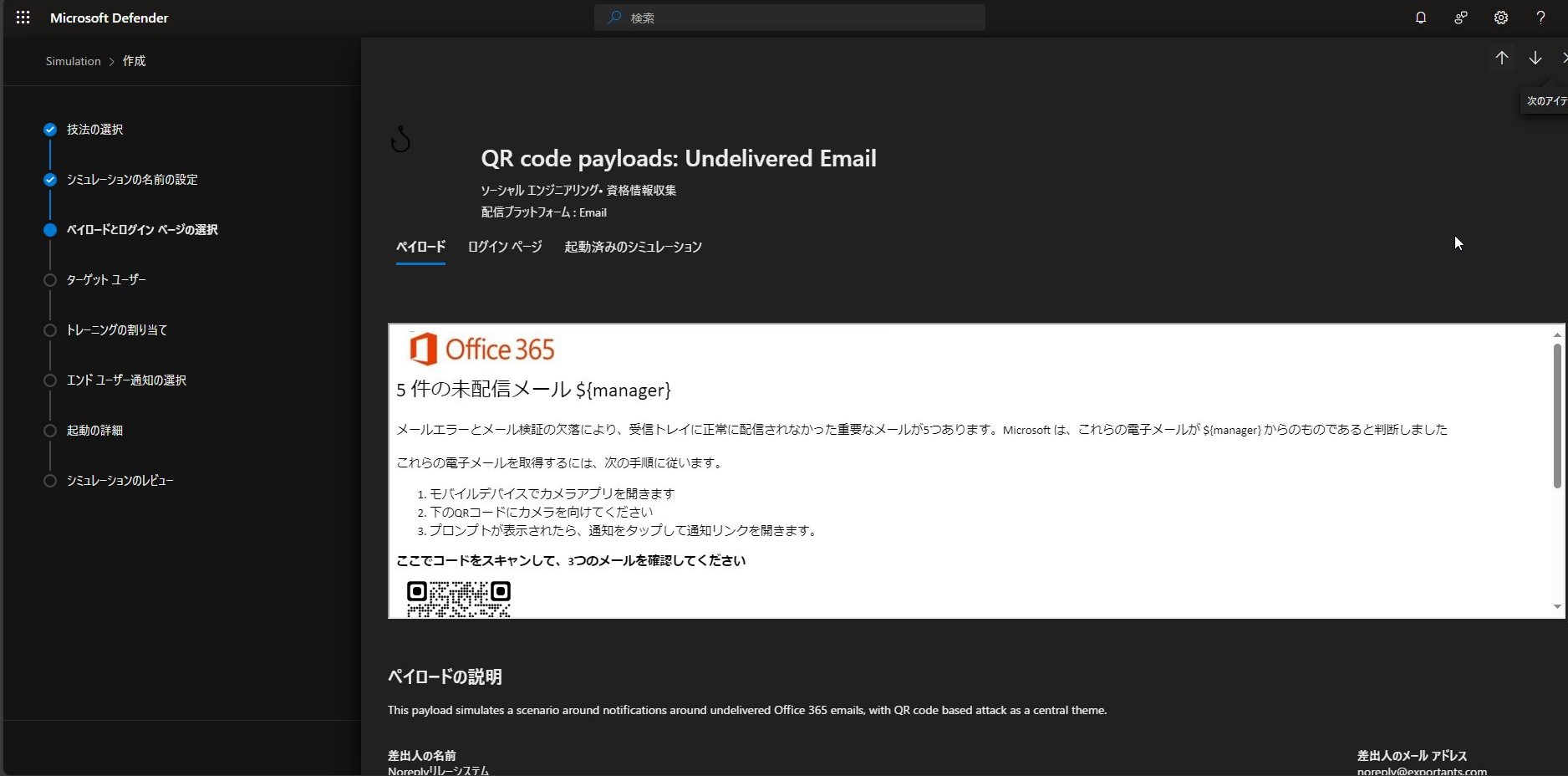

今回は予測される侵害率が最も高い「QR code payloads: Undelivered Email」を選択します。

ペイロードの名前をクリックすると配信されるメールの内容やリンクを開いた時のログインページを確認出来ます。

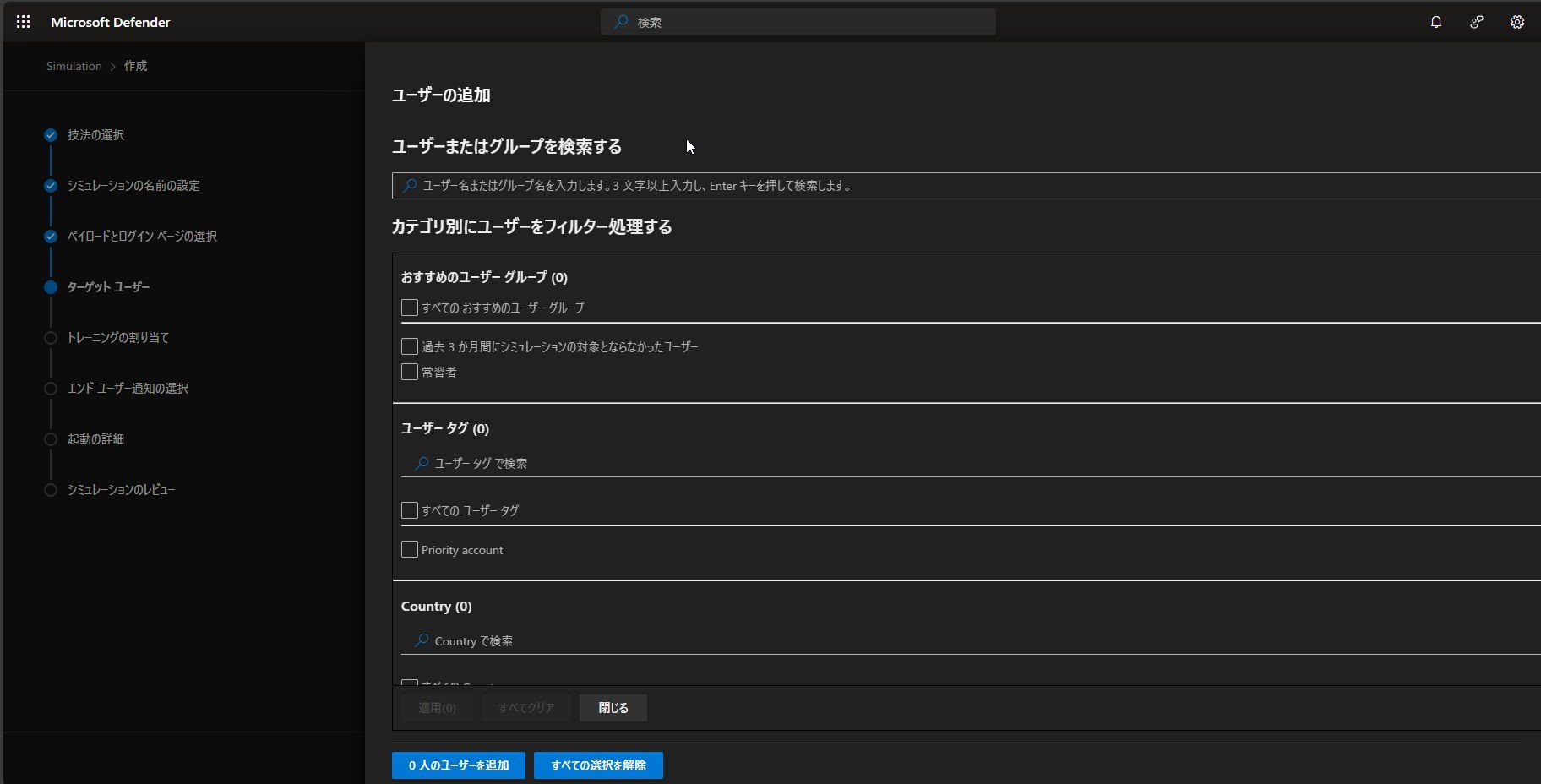

5.任意のターゲットを設定します。

今回はユーザーを指定してみます。

6.ユーザー名を検索し、追加します。

※共有メールボックスも追加出来ますが、メール配信に失敗します

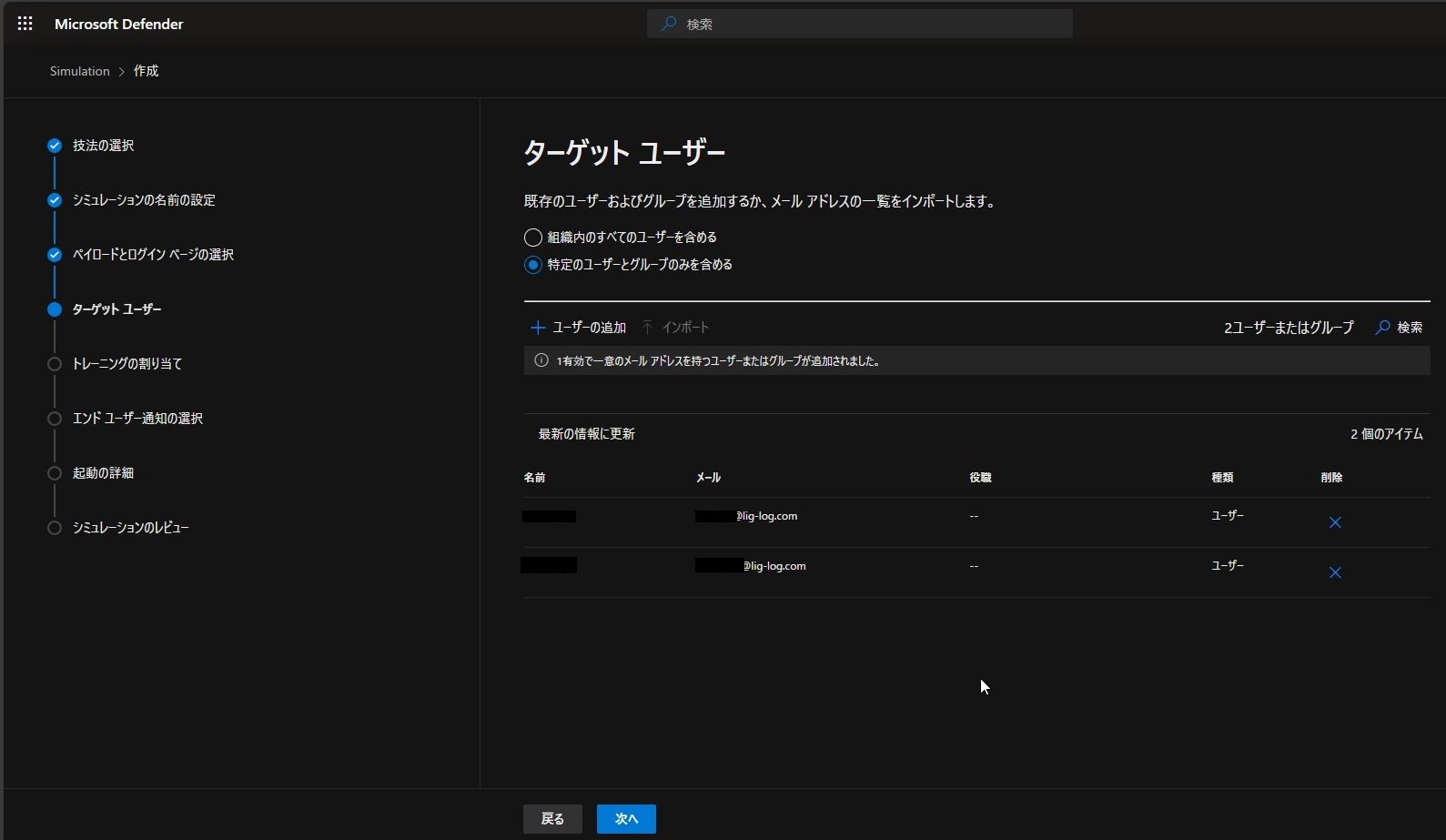

7.ユーザーが追加されたら「次へ」をクリックします。

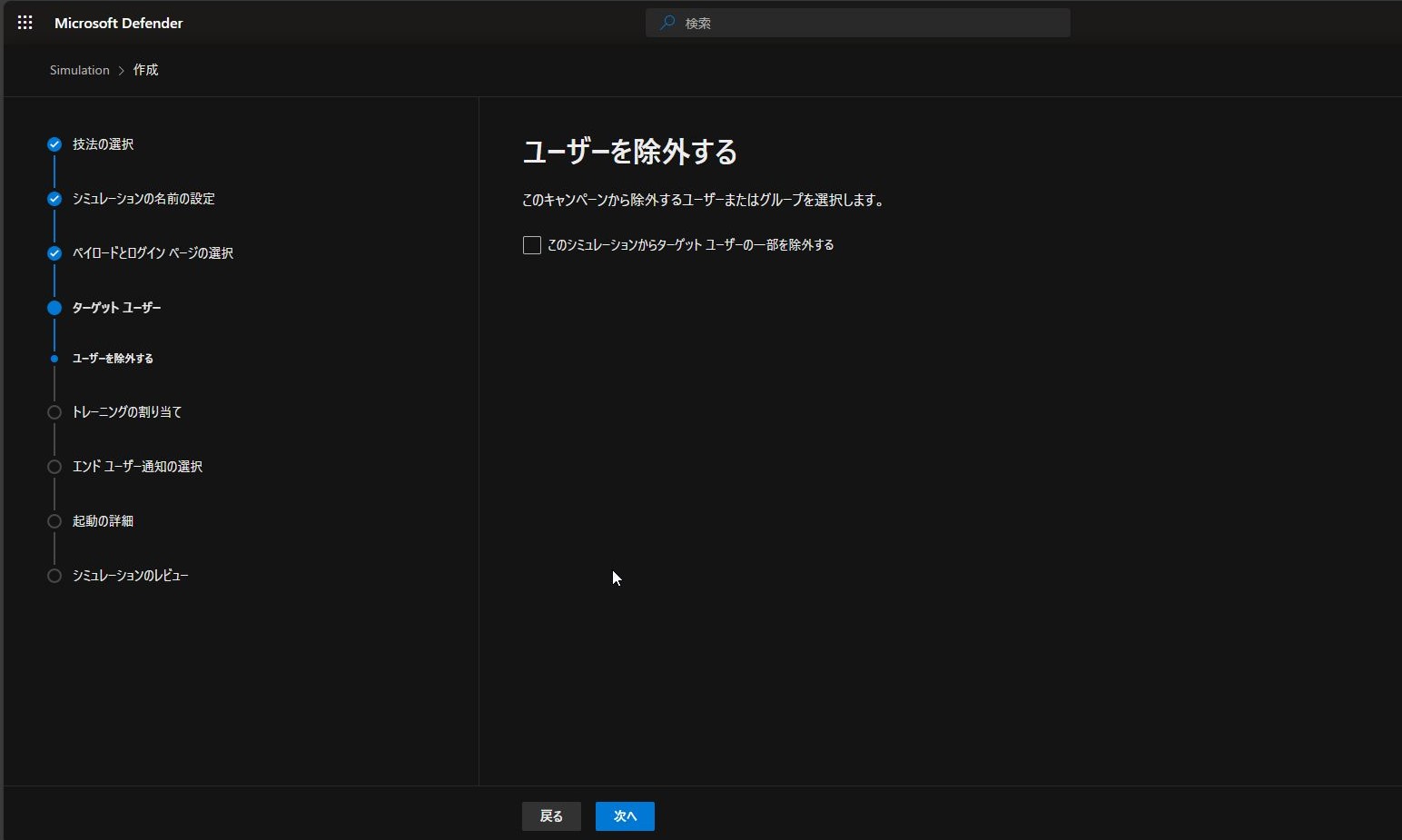

8.対象外ユーザーがいれば設定し、「次へ」をクリックします。

9.任意の値を設定し、「次へ」をクリックします。

今回は既定値に設定します。

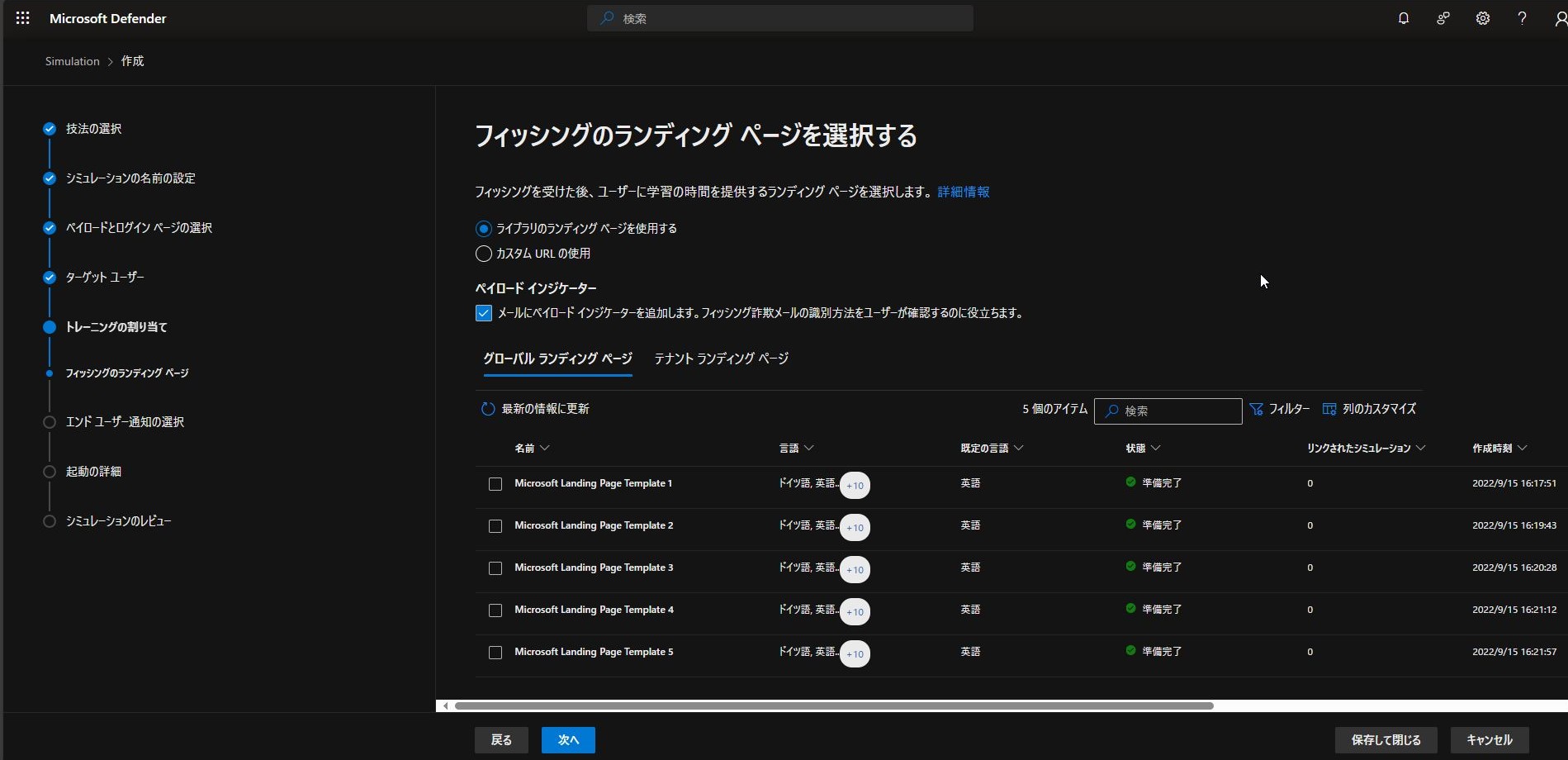

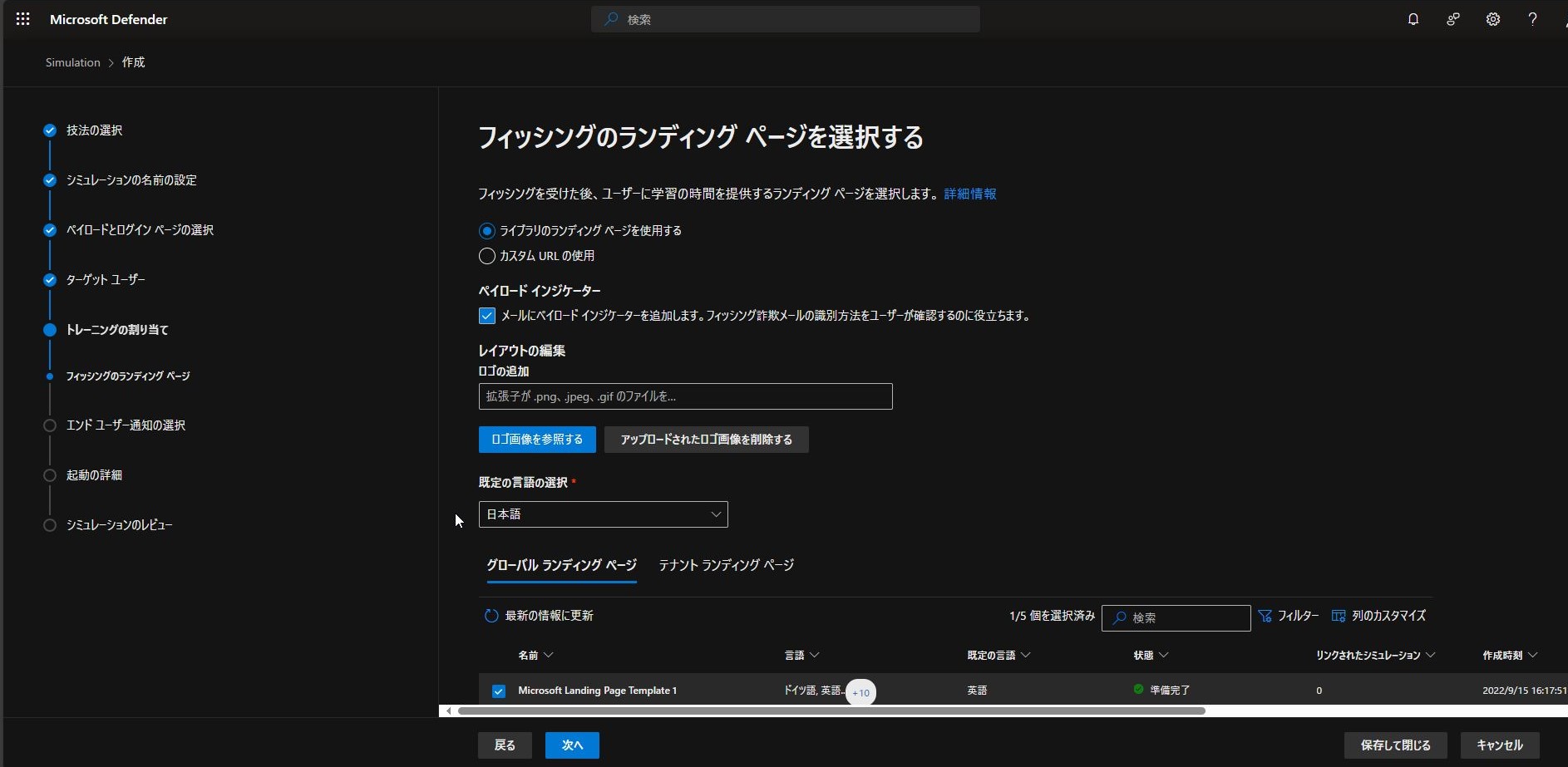

10.下記の通り設定します。

- ライブラリのランディングページを使用する

- メールにペイロードインジケーターを追加します。:■

11.任意のランディングページを選択し、「言語」と「ロゴ」を設定し、「次へ」をクリックします。

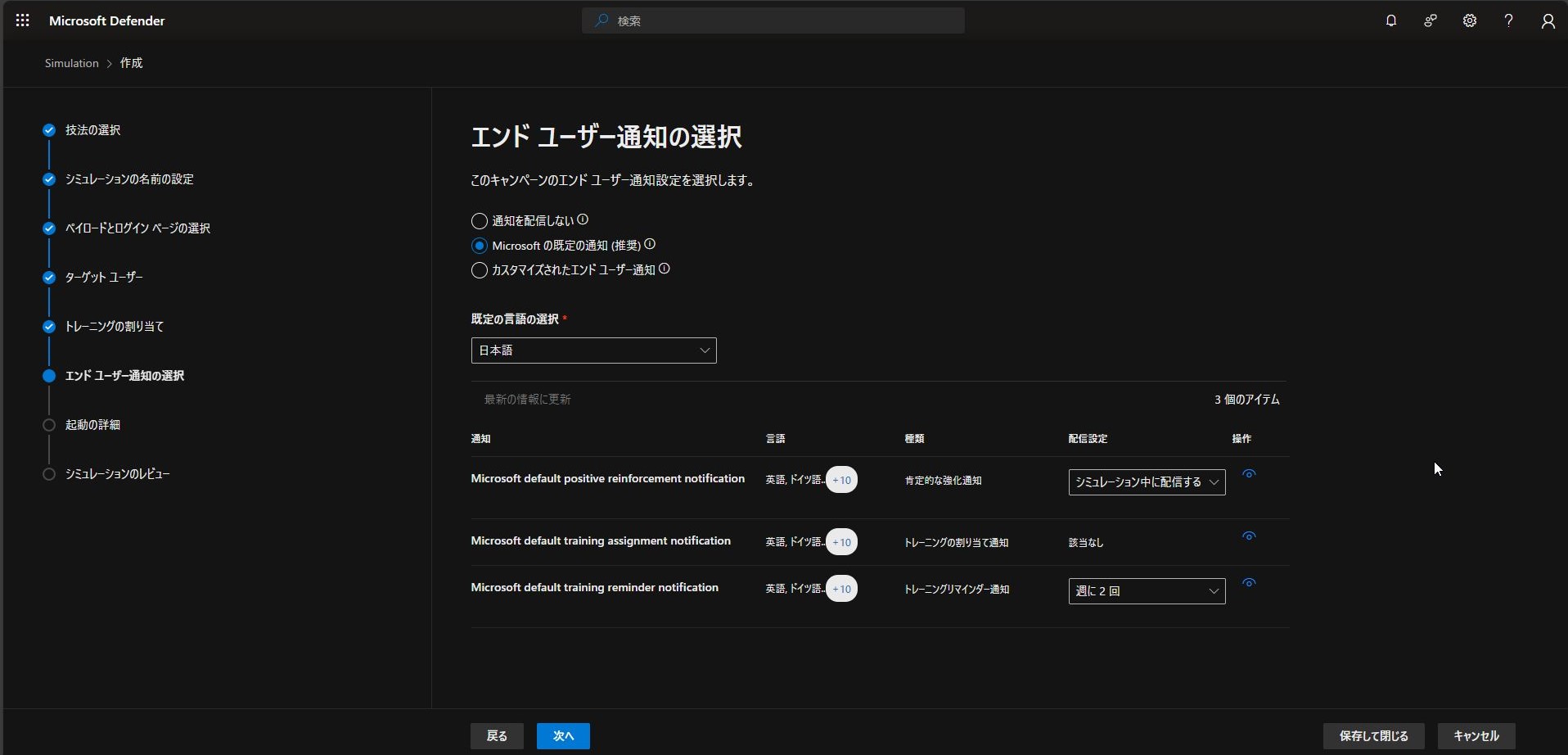

12.任意の通知を設定し、「次へ」をクリックします。

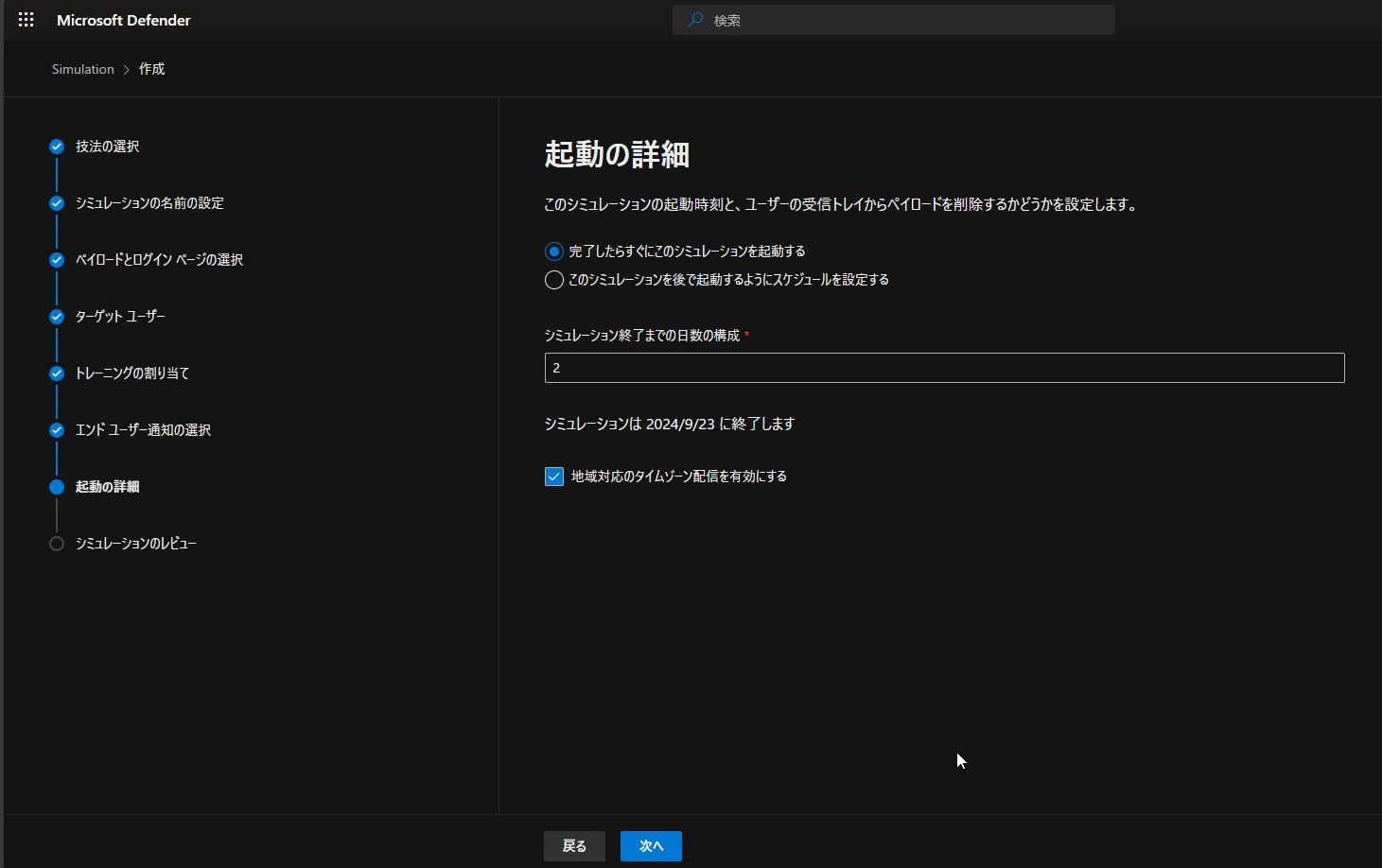

13.シミュレーションの起動時間と終了日数を設定し、「次へ」をクリックします。

14.設定が完了したら「送信」をクリックします。

2.シミュレーションの実施

1.シミュレーションが起動されるとメールが届きます。

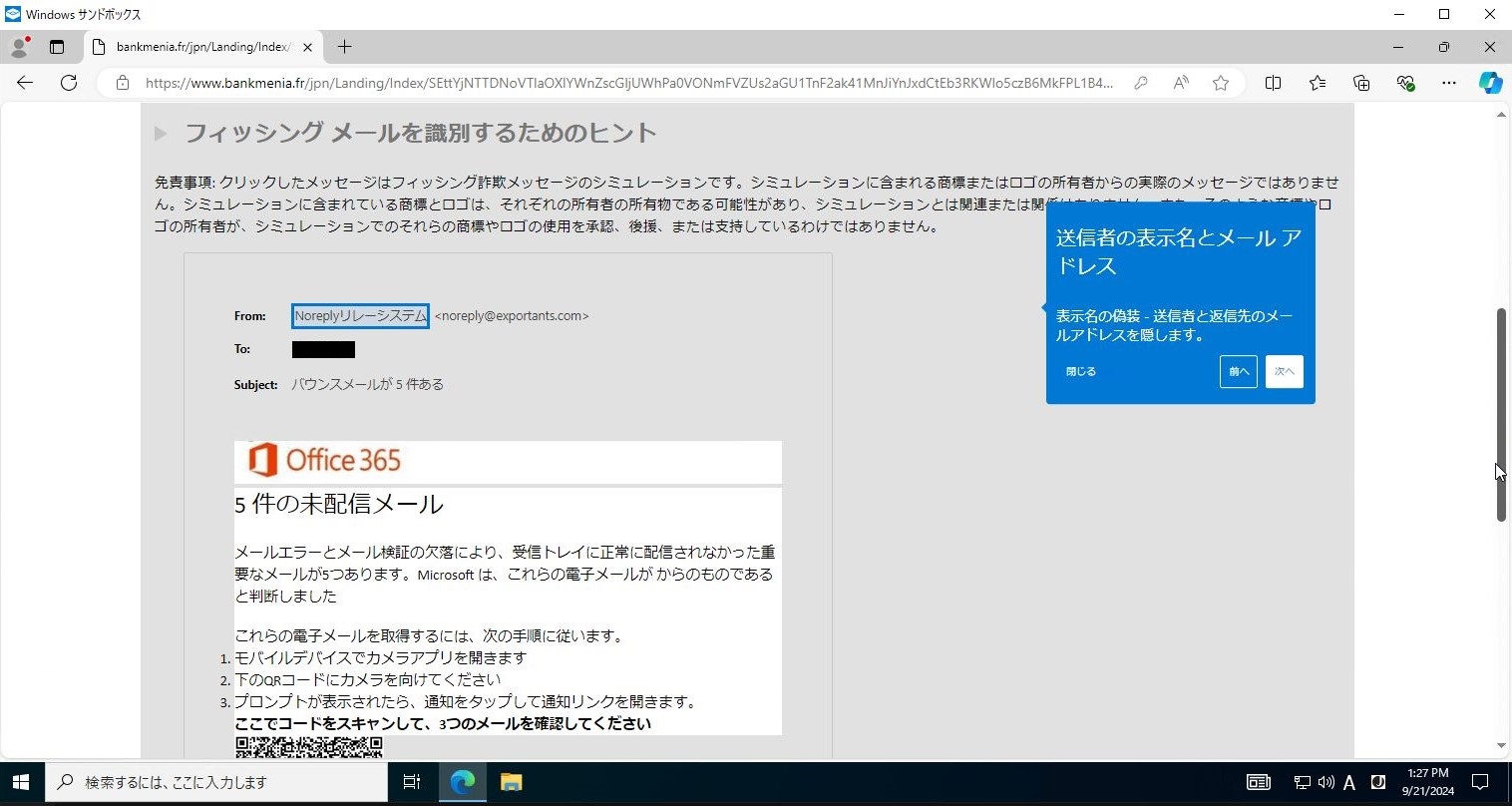

QRコードだけでなく、プライバシーポリシーや利用規定のリンクもセキュリティ侵害の対象です。

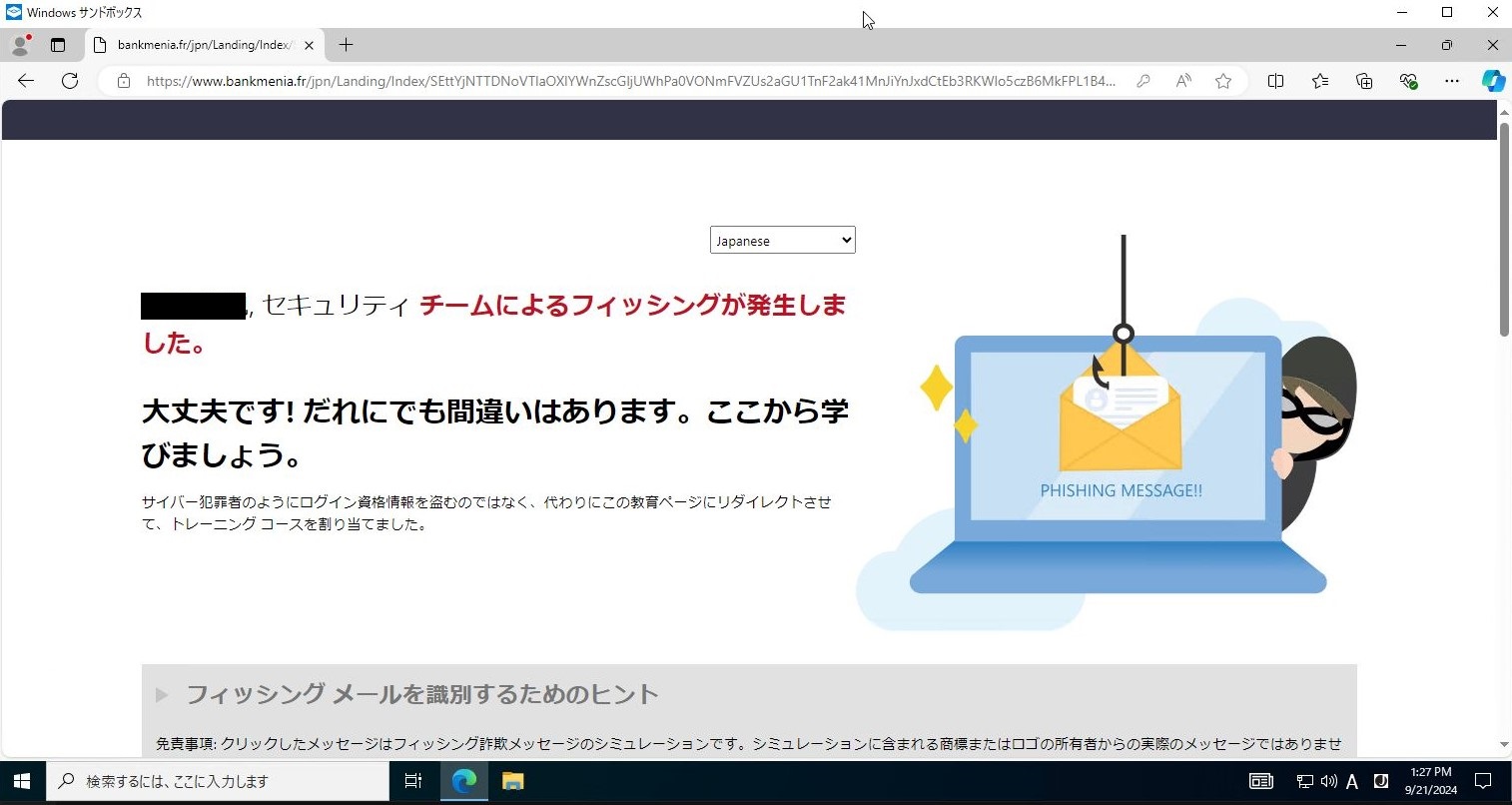

2.Windowsサンドボックスでアクセスしてみます。

※Windowsサンドボックスでアクセスしてもセキュリティ侵害としてカウントされます

3.フィッシングメールの識別方法も表示されます。

ペイロードインジケーターを追加すると青い案内が表示されます。

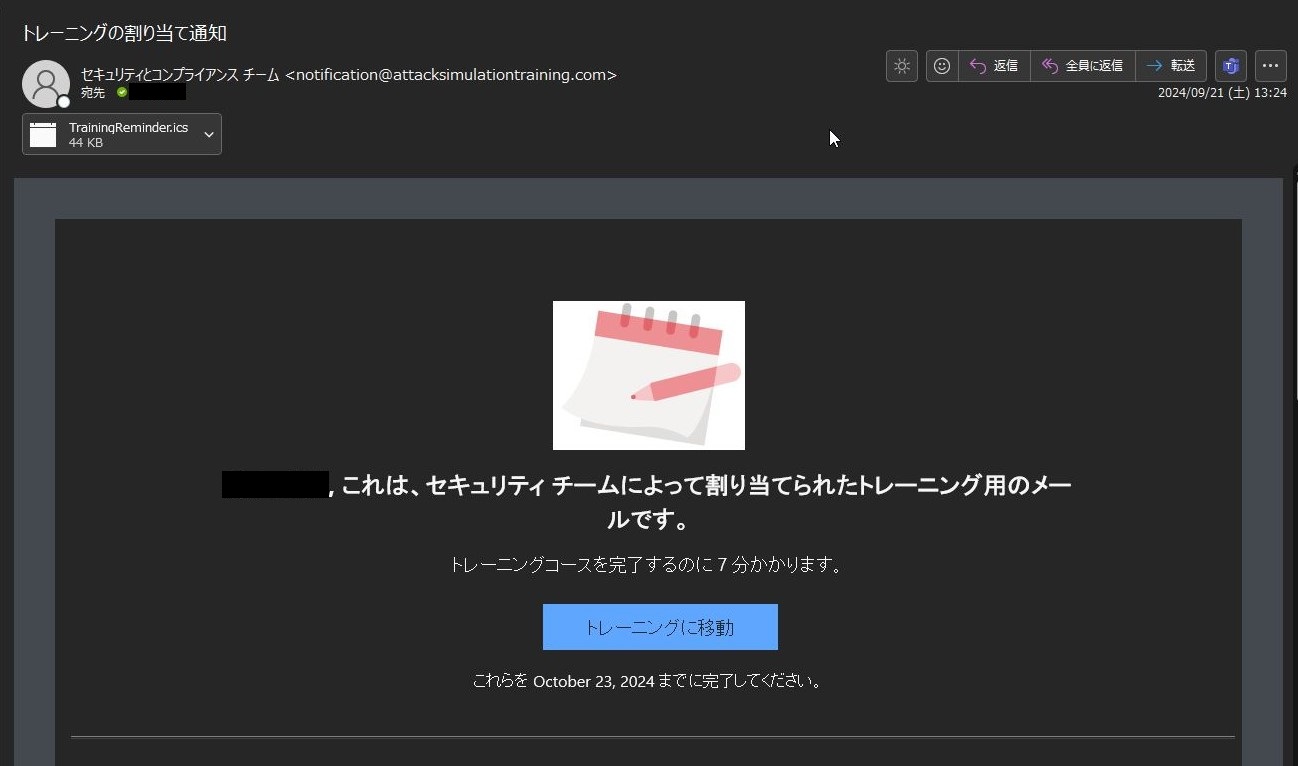

4.シミュレーションに引っかかるとトレーニング用のメールが届きます。

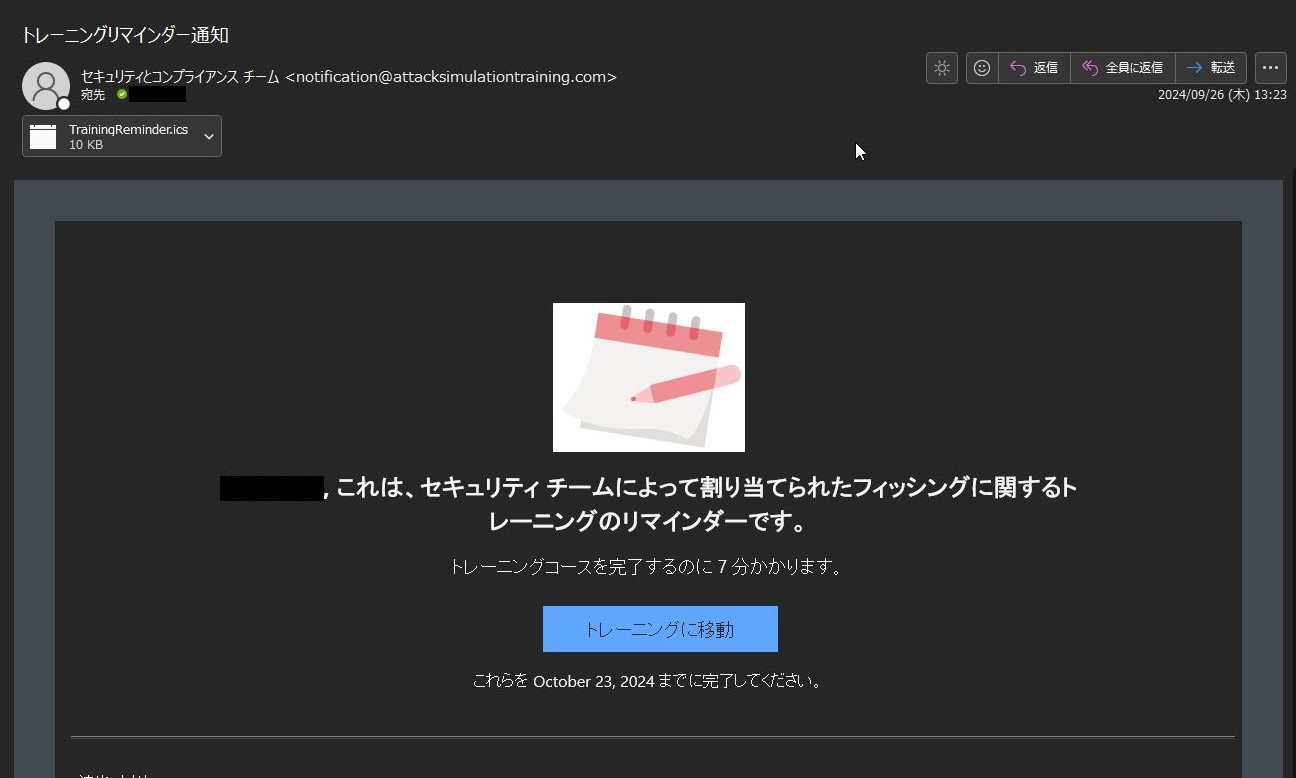

5.トレーニングを実施しないとリマインダー通知のメールが届きます。(通知設定してる場合のみ)

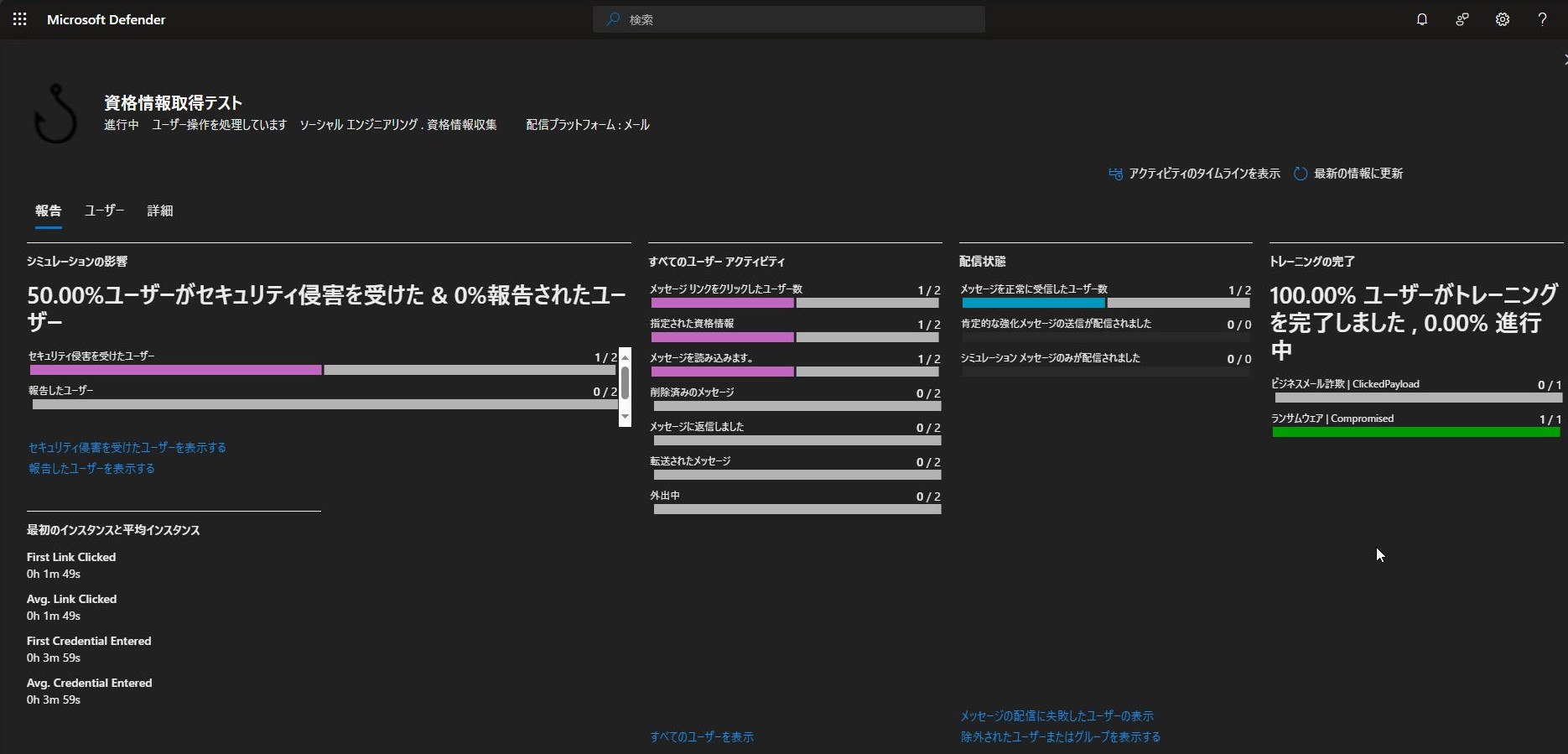

3.シミュレーションの結果確認

管理センターでシミュレーション結果の統計情報を確認出来ます。

コメント